Różnica między algorytmami skrótu SHA-1, SHA-2, SHA-256

Różnica między algorytmami skrótu SHA-1, SHA-2, SHA-256

Zacznijmy od wyjaśnienia skrótu algorytmu.

Algorytm skrótu to funkcja matematyczna, która kondensuje dane do ustalonego rozmiaru, np. gdybyśmy wzięli jakiekolwiek zdanie ” Ola ma kota” i przeprowadzili przez specjalny algorytm CRC32 otrzymalibyśmy skrót „b165e001”. Istnieje wiele algorytmów i wszystkie mają określone cele, niektóre są ulepszane pod kątem typu danych inne zaś przeznaczone na bezpieczeństwo.

Dla nas najważniejsze są algorytmy SHA.

SHA – oznacza Secure Hashing Algorithm – służy do zabezpieczenia kryptograficznego. Najważniejszą przesłanką tego algorytmu jest nieodwracalność i unikalność skrótu. Nieodwracalność – oryginalne dane pozostaną bezpieczne i nieznane. Unikalność- dwie różne części danych nie mogą wygenerować tego samego klucza.

Podpis cyfrowy jest niezmiernie wrażliwy – każda zmiana w dokumencie spowoduje zmianę podpisu. Gdybyśmy wzięli wcześniej wymienione zdanie „OLA MA KOTA” i zapisali dużymi literami otrzymalibyśmy całkowicie inny skrót „baa875a6”. Inny skrót oznacza, że podpis nie jest już ważny.

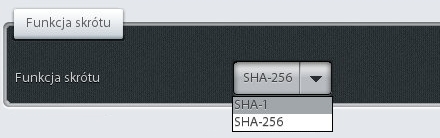

SHA-1 I SHA-2 to są dwie wersje algorytmu. Różne są pod kątem budowy jak i bitową długością. SHA-2 jest ulepszona wersją SHA-1.

SHA-1 to długość 160 bitów

SHA-2 występuję w różnych długościach, najczęściej w 256 bitów

Większa wartość skrótu zapewnia większe bezpieczeństwo. Liczbę unikatowych skrótów można wyrazić jako liczbę, np. dla SHA-256 istnieje 2 256 możliwych kombinacji. 2 256 to ogromna liczba przewyższa liczbę ziarenek piasku na ziemi.

Jeśli certyfikat użytkownika będzie bazował na SHA-1 (i jest ważny, bo wydany przed 1 lipca), to podpis tworzony (po 1 lipca) weryfikowany tym certyfikatem powinien zawierać skrót podpisywanej treści obliczony algorytmem SHA-2 (a nie SHA-1). A więc aplikacje i systemy informatyczne muszą sobie radzić nie tylko z nowymi certyfikatami, przede wszystkim tworzyć podpisy i pieczęcie przy korzystaniu skrótu zgodnie z SHA-2.

Instalowane przez nas programy umożliwiają już dzisiaj wykonywanie operacji składania i weryfikacji podpisów elektronicznych z wykorzystaniem funkcji skrótu SHA-2.

To zajmuje tylko kilka minut, zadzwoń lub napisz aby dowiedzieć się więcej na temat kwalifikowanych podpisów elektronicznych.

Poniżej proponowane zestawy do podpisu elektronicznego: