Der Unterschied zwischen den Hash-Algorithmen SHA-1, SHA-2 und SHA-256

Der Unterschied zwischen den Hash-Algorithmen SHA-1, SHA-2 und SHA-256

Beginnen wir mit der Erklärung der Abkürzung des Algorithmus.

Hash-Algorithmus ist eine mathematische Funktion, die die Daten auf eine feste Größe verdichtet, zB wenn wir einen Satz "Ola hat eine Katze" nehmen und ihn durch einen speziellen CRC32-Algorithmus laufen lassen, erhalten wir die Abkürzung "b165e001". Es gibt viele Algorithmen und alle haben einen bestimmten Zweck, einige sind hinsichtlich des Datentyps verbessert, andere dienen der Sicherheit.

Für uns sind SHA-Algorithmen am wichtigsten.

SHA - steht für Secure Hashing Algorithm - wird für die kryptografische Sicherheit verwendet. Die wichtigste Voraussetzung für diesen Algorithmus ist, dass der Hash irreversibel und eindeutig ist. Irreversibilität - Originaldaten bleiben sicher und unbekannt. Eindeutigkeit - Zwei verschiedene Daten können nicht denselben Schlüssel generieren.

Eine digitale Signatur ist äußerst sensibel – jede Änderung am Dokument ändert die Signatur. Würden wir den oben genannten Satz „OLA MA KOTA“ in Großbuchstaben schreiben, würden wir eine ganz andere Abkürzung „baa875a6“ erhalten. Eine andere Abkürzung bedeutet, dass die Signatur nicht mehr gültig ist.

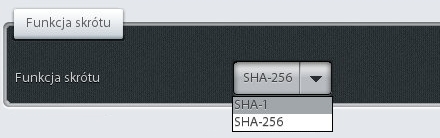

SHA-1 UND SHA-2 sind zwei Versionen des Algorithmus. Sie unterscheiden sich in Aufbau und Bitlänge. SHA-2 ist eine verbesserte Version von SHA-1.

SHA-1 ist 160 Bit lang

SHA-2 tritt in verschiedenen Längen auf, am häufigsten in 256 Bit

Ein größerer Hash-Wert bietet mehr Sicherheit. Die Anzahl der eindeutigen Abkürzungen kann als Zahl ausgedrückt werden, z. B. für SHA-256 gibt es 2 256 mögliche Kombinationen. 2 256 Diese riesige Anzahl übersteigt die Anzahl der Sandkörner auf der Erde.

Wenn das Zertifikat des Benutzers auf SHA-1 basiert (und gültig ist, da es vor dem 1. Juli ausgestellt wurde), sollte die mit diesem Zertifikat erstellte Signatur (nach dem 1. Juli) die Abkürzung des mit dem SHA-2-Algorithmus berechneten signierten Inhalts enthalten (nicht SHA-1). Anwendungen und IT-Systeme müssen sich also nicht nur mit neuen Zertifikaten befassen, sondern vor allem Signaturen und Siegel erstellen, wenn der Hash gemäß SHA-2 verwendet wird.

Mit den Programmen, die wir bereits heute installieren, können Vorgänge zum Senden und Überprüfen elektronischer Signaturen mithilfe der SHA-2-Hash-Funktion ausgeführt werden.

Rufen Sie an oder schreiben Sie in wenigen Minuten, um mehr über qualifizierte elektronische Signaturen zu erfahren.

Nachfolgend sind die vorgeschlagenen Sätze für die elektronische Signatur aufgeführt: