Dallimi midis algoritmeve hash SHA-1, SHA-2, SHA-256

Dallimi midis algoritmeve hash SHA-1, SHA-2, SHA-256

Le të fillojmë duke shpjeguar shkurtimin e algoritmit.

Algoritmi Hash është një funksion matematikor që kondenson të dhënat në një madhësi fikse, p.sh. nëse merrnim ndonjë fjali "Ola ka një mace" dhe e përdornim atë përmes një algoritmi të veçantë CRC32, do të merrnim shkurtesën "b165e001". Ka shumë algoritme dhe të gjithë kanë qëllime specifike, disa janë përmirësuar për llojin e të dhënave, të tjerët janë për sigurinë.

Për ne, më të rëndësishmit janë algoritmet SHA.

SHA - qëndron për Algoritmi i Sigurt Hashing - përdoret për sigurinë kriptografike. Premisa më e rëndësishme e këtij algoritmi është pakthyeshmëria dhe unike e hash. Pakthyeshmëria - të dhënat origjinale do të mbeten të sigurta dhe të panjohura. Unike - dy pjesë të ndryshme të të dhënave nuk mund të gjenerojnë të njëjtin çelës.

Një nënshkrim dixhital është jashtëzakonisht i ndjeshëm - çdo ndryshim në dokument do të ndryshojë nënshkrimin. Nëse do ta merrnim fjalinë e sipërpërmendur "OLA MA KOTA" dhe do ta shkruanim me shkronja të mëdha, do të merrnim një shkurtim krejtësisht tjetër "baa875a6". Një shkurtim tjetër do të thotë se nënshkrimi nuk është më i vlefshëm.

SHA-1 DHE SHA-2 janë dy versione të algoritmit. Ato janë të ndryshme për sa i përket ndërtimit dhe gjatësisë së bit. SHA-2 është një version i përmirësuar i SHA-1.

SHA-1 është 160 bite e gjatë

SHA-2 ndodh në gjatësi të ndryshme, më shpesh në 256 bit

Një vlerë më e madhe hash siguron më shumë siguri. Numri i shkurtimeve unike mund të shprehet si një numër, p.sh. për SHA-256 ka 2 256 kombinime të mundshme. 2 256 ky numër i madh tejkalon numrin e kokrrave të rërës në tokë.

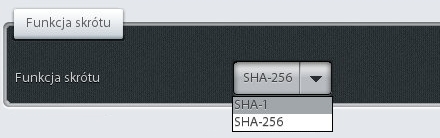

Nëse certifikata e përdoruesit bazohet në SHA-1 (dhe është e vlefshme, sepse është lëshuar para 1 korrikut), nënshkrimi i krijuar (pas 1 korrikut) i verifikuar me këtë certifikatë duhet të përmbajë shkurtimin e përmbajtjes së nënshkruar të llogaritur me algoritmin SHA-2 (jo SHA-1). Kështu që aplikacionet dhe sistemet e TI-së duhet të merren jo vetëm me çertifikata të reja, por mbi të gjitha të krijojnë nënshkrime dhe vula kur përdorni hasha në përputhje me SHA-2.

Programet që ne instalojmë tashmë lejojnë sot të kryejnë operacione për paraqitjen dhe verifikimin e nënshkrimeve elektronike duke përdorur funksionin hash SHA-2.

Duhen vetëm disa minuta, telefononi ose shkruani për të mësuar më shumë rreth nënshkrimeve elektronike të kualifikuara.

Më poshtë janë propozuar grupe për nënshkrimin elektronik: