Ang pagkakaiba sa pagitan ng SHA-1, SHA-2, SHA-256 hash algorithm

Ang pagkakaiba sa pagitan ng SHA-1, SHA-2, SHA-256 hash algorithm

Magsimula tayo sa pamamagitan ng pagpapaliwanag ng pagdadaglat ng algorithm.

Ang hash algorithm ay isang mathematical function na nagpapalapot ng data sa isang nakapirming laki, hal. kung kukuha kami ng anumang pangungusap na "May pusa si Ola" at pinatakbo ito sa pamamagitan ng isang espesyal na algorithm ng CRC32, makukuha namin ang pagdadaglat na "b165e001". Mayroong maraming mga algorithm at lahat sila ay may mga tiyak na layunin, ang ilan ay pinabuting para sa uri ng data, ang iba ay para sa seguridad.

Para sa amin, ang pinakamahalaga ay ang mga algorithm ng SHA.

Ang SHA - ay nangangahulugang Secure Hashing Algorithm - ay ginagamit para sa seguridad ng cryptographic. Ang pinakamahalagang saligan ng algorithm na ito ay ang hash na hindi maibabalik at natatangi. Hindi maibabalik - ang orihinal na data ay mananatiling ligtas at hindi kilala. Natatangi - ang dalawang magkakaibang mga data ay hindi maaaring makabuo ng parehong susi.

Ang isang digital na lagda ay lubhang sensitibo - anumang pagbabago sa dokumento ay magbabago sa lagda. Kung kukunin natin ang nabanggit na pangungusap na "OLA MA KOTA" at isinulat ito sa malalaking titik, makakakuha tayo ng ganap na naiibang abbreviation na "baa875a6". Ang isa pang abbreviation ay nangangahulugan na ang lagda ay hindi na wasto.

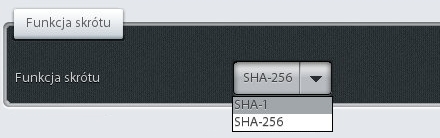

Ang SHA-1 AT SHA-2 ay dalawang bersyon ng algorithm. Ang mga ito ay naiiba sa mga tuntunin ng konstruksiyon at haba ng haba. Ang SHA-2 ay isang pinahusay na bersyon ng SHA-1.

Ang SHA-1 ay 160 bits ang haba

Ang SHA-2 ay nangyayari sa iba't ibang haba, kadalasan sa 256 bits

Ang isang mas malaking halaga ng hash ay nagbibigay ng higit na seguridad. Ang bilang ng mga natatanging mga pagdadaglat ay maaaring ipahayag bilang isang numero, hal. Para sa SHA-256 mayroong 2 256 posibleng mga kombinasyon. 2 256 ang malaking bilang na ito ay lumampas sa bilang ng mga butil ng buhangin sa lupa.

Kung ang sertipiko ng gumagamit ay batay sa SHA-1 (at ito ay wasto, sapagkat ito ay naibigay bago ang Hulyo 1), ang lagda na nilikha (pagkatapos ng Hulyo 1) na napatunayan kasama ang sertipiko na ito ay dapat maglaman ng pagpapaikli ng nilagdaan na nilalaman na kinakalkula sa SHA-2 algorithm (hindi SHA-1). Kaya't ang mga aplikasyon at mga IT system ay kailangang makitungo hindi lamang sa mga bagong sertipiko, ngunit higit sa lahat lumikha ng mga lagda at selyo kapag ginagamit ang hash alinsunod sa SHA-2.

Pinapayagan na ng mga program na na-install namin ngayon upang maisagawa ang mga operasyon ng pagsusumite at pagpapatunay ng mga pirma sa elektronikong paggamit ng SHA-2 hash function.

Tumatagal lamang ng ilang minuto, tumawag o magsulat upang malaman ang higit pa tungkol sa mga kwalipikadong pirma ng elektronikong.

Nasa ibaba ang mga iminungkahing set para sa electronic signature: