SHA-1, SHA-2, SHA-256 ഹാഷ് അൽഗോരിതം തമ്മിലുള്ള വ്യത്യാസം

SHA-1, SHA-2, SHA-256 ഹാഷ് അൽഗോരിതം തമ്മിലുള്ള വ്യത്യാസം

അൽഗോരിതം ചുരുക്കെഴുത്ത് വിശദീകരിച്ച് ആരംഭിക്കാം.

ഡാറ്റയെ ഒരു നിശ്ചിത വലുപ്പത്തിലേക്ക് ഘനീഭവിപ്പിക്കുന്ന ഒരു ഗണിത പ്രവർത്തനമാണ് ഹാഷ് അൽഗോരിതം, ഉദാ: "ഓലയ്ക്ക് പൂച്ചയുണ്ട്" എന്ന ഏതെങ്കിലും വാചകം എടുത്ത് ഒരു പ്രത്യേക CRC32 അൽഗോരിതം ഉപയോഗിച്ച് പ്രവർത്തിപ്പിച്ചാൽ നമുക്ക് "b165e001" എന്ന ചുരുക്കെഴുത്ത് ലഭിക്കും. നിരവധി അൽഗോരിതങ്ങൾ ഉണ്ട്, അവയ്ക്കെല്ലാം പ്രത്യേക ഉദ്ദേശ്യങ്ങളുണ്ട്, ചിലത് ഡാറ്റ തരത്തിനായി മെച്ചപ്പെടുത്തിയവയാണ്, മറ്റുള്ളവ സുരക്ഷയ്ക്കായാണ്.

ഞങ്ങളെ സംബന്ധിച്ചിടത്തോളം ഏറ്റവും പ്രധാനപ്പെട്ടത് SHA അൽഗോരിതം ആണ്.

SHA - എന്നത് സെക്യുർ ഹാഷിംഗ് അൽഗോരിതം - ക്രിപ്റ്റോഗ്രാഫിക് സുരക്ഷയ്ക്കായി ഉപയോഗിക്കുന്നു. ഈ അൽഗോരിത്തിന്റെ ഏറ്റവും പ്രധാനപ്പെട്ട ആശയം ഹാഷ് മാറ്റാനാവാത്തതും അതുല്യവുമാണ് എന്നതാണ്. മാറ്റാനാവാത്തത് - യഥാർത്ഥ ഡാറ്റ സുരക്ഷിതവും അജ്ഞാതവുമായി തുടരും. അതുല്യത - രണ്ട് വ്യത്യസ്ത ഡാറ്റയ്ക്ക് ഒരേ കീ സൃഷ്ടിക്കാൻ കഴിയില്ല.

ഒരു ഡിജിറ്റൽ സിഗ്നേച്ചർ വളരെ സെൻസിറ്റീവ് ആണ് - പ്രമാണത്തിലെ ഏത് മാറ്റവും ഒപ്പിനെ മാറ്റും. മുകളിൽ സൂചിപ്പിച്ച "OLA MA KOTA" എന്ന വാചകം എടുത്ത് വലിയ അക്ഷരങ്ങളിൽ എഴുതിയാൽ, നമുക്ക് തികച്ചും വ്യത്യസ്തമായ ഒരു ചുരുക്കെഴുത്ത് "baa875a6" ലഭിക്കും. മറ്റൊരു ചുരുക്കെഴുത്ത് അർത്ഥമാക്കുന്നത് ഒപ്പ് മേലിൽ സാധുതയുള്ളതല്ല എന്നാണ്.

അൽഗോരിത്തിന്റെ രണ്ട് പതിപ്പുകളാണ് SHA-1, SHA-2. നിർമ്മാണത്തിലും ബിറ്റ് നീളത്തിലും അവ വ്യത്യസ്തമാണ്. SHA-2 ന്റെ മെച്ചപ്പെടുത്തിയ പതിപ്പാണ് SHA-1.

SHA-1 ന് 160 ബിറ്റുകൾ നീളമുണ്ട്

SHA-2 വിവിധ നീളങ്ങളിൽ സംഭവിക്കുന്നു, മിക്കപ്പോഴും 256 ബിറ്റുകളിൽ

ഒരു വലിയ ഹാഷ് മൂല്യം കൂടുതൽ സുരക്ഷ നൽകുന്നു. അദ്വിതീയ ചുരുക്കെഴുത്തുകളുടെ എണ്ണം ഒരു സംഖ്യയായി പ്രകടിപ്പിക്കാൻ കഴിയും, ഉദാ. SHA-256 ന് 2 ഉണ്ട് 256 സാധ്യമായ കോമ്പിനേഷനുകൾ. 2 256 ഈ വലിയ സംഖ്യ ഭൂമിയിലെ മണലിന്റെ ധാന്യങ്ങളുടെ എണ്ണത്തെ കവിയുന്നു.

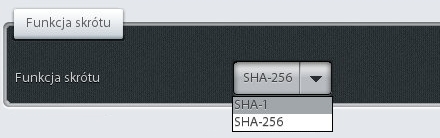

ഉപയോക്താവിന്റെ സർട്ടിഫിക്കറ്റ് SHA-1 അടിസ്ഥാനമാക്കിയുള്ളതാണെങ്കിൽ (അത് സാധുതയുള്ളതാണ്, കാരണം ഇത് ജൂലൈ 1 ന് മുമ്പ് നൽകിയതാണ്), ഈ സർട്ടിഫിക്കറ്റ് ഉപയോഗിച്ച് പരിശോധിച്ചുറപ്പിച്ച (ജൂലൈ 1 ന് ശേഷം) സൃഷ്ടിച്ച ഒപ്പിൽ SHA-2 അൽഗോരിതം (SHA-1 അല്ല) ഉപയോഗിച്ച് കണക്കാക്കിയ ഒപ്പിട്ട ഉള്ളടക്കത്തിന്റെ ചുരുക്കത്തിൽ അടങ്ങിയിരിക്കണം. അതിനാൽ അപ്ലിക്കേഷനുകളും ഐടി സിസ്റ്റങ്ങളും പുതിയ സർട്ടിഫിക്കറ്റുകൾ മാത്രമല്ല, എല്ലാറ്റിനുമുപരിയായി SHA-2 അനുസരിച്ച് ഹാഷ് ഉപയോഗിക്കുമ്പോൾ ഒപ്പുകളും മുദ്രകളും സൃഷ്ടിക്കണം.

SHA-2 ഹാഷ് ഫംഗ്ഷൻ ഉപയോഗിച്ച് ഇലക്ട്രോണിക് സിഗ്നേച്ചറുകൾ സമർപ്പിക്കുന്നതിനും പരിശോധിക്കുന്നതിനുമുള്ള പ്രവർത്തനങ്ങൾ നടത്താൻ ഞങ്ങൾ ഇതിനകം തന്നെ ഇൻസ്റ്റാൾ ചെയ്ത പ്രോഗ്രാമുകൾ അനുവദിക്കുന്നു.

യോഗ്യതയുള്ള ഇലക്ട്രോണിക് ഒപ്പുകളെക്കുറിച്ച് കൂടുതലറിയാൻ കുറച്ച് മിനിറ്റുകൾ മാത്രമേ എടുക്കൂ, വിളിക്കുക അല്ലെങ്കിൽ എഴുതുക.

ഇലക്ട്രോണിക് ഒപ്പിനായി നിർദ്ദേശിച്ച സെറ്റുകൾ ചുവടെ: