SHA-1、SHA-2、SHA-256ハッシュアルゴリズムの違い

SHA-1、SHA-2、SHA-256ハッシュアルゴリズムの違い

アルゴリズムの略語を説明することから始めましょう。

ハッシュアルゴリズムは、データを固定サイズに凝縮する数学関数です。たとえば、「Ola has a cat」という文を取得し、それを特別なCRC32アルゴリズムで実行すると、略語「b165e001」が得られます。 多くのアルゴリズムがあり、それらはすべて特定の目的を持っています。データ型のために改善されたものもあれば、セキュリティのためのものもあります。

私たちにとって最も重要なのはSHAアルゴリズムです。

SHA(Secure Hashing Algorithmの略)は暗号化セキュリティに使用されます。 このアルゴリズムの最も重要な前提は、ハッシュが不可逆的で一意であるということです。 不可逆性-元のデータは安全で不明なままです。 一意性-XNUMXつの異なるデータで同じキーを生成することはできません。

デジタル署名は非常に機密性が高く、ドキュメントを変更すると署名が変更されます。 上記の「OLAMAKOTA」を大文字で書くと、まったく違う略語「baa875a6」になります。 別の略語は、署名が無効になったことを意味します。

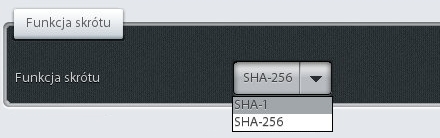

SHA-1およびSHA-2は、アルゴリズムの2つのバージョンです。 構造とビット長が異なります。 SHA-1は、SHA-XNUMXの改良バージョンです。

SHA-1は160ビット長です

SHA-2はさまざまな長さで、ほとんどの場合256ビットで発生します

ハッシュ値が大きいほど、セキュリティが向上します。 一意の略語の数は数字で表すことができます。たとえば、SHA-256の場合は2 256 可能な組み合わせ。 2 256 この膨大な数は、地球上の砂粒の数を超えています。

ユーザーの証明書がSHA-1に基づいている場合(1月1日より前に発行されたため有効)、この証明書で検証された(2月1日以降に)作成された署名には、SHA-2アルゴリズム(SHA-XNUMXではない)で計算された署名済みコンテンツの省略形が含まれている必要があります。 そのため、アプリケーションとITシステムは、新しい証明書を処理するだけでなく、SHA-XNUMXに従ってハッシュを使用するときに、何よりも署名とシールを作成する必要があります。

インストール済みのプログラムにより、SHA-2ハッシュ関数を使用して電子署名を送信および検証する操作を今日実行できます。

資格のある電子署名の詳細については、電話または書面で数分で確認できます。

以下は、電子署名の提案されたセットです。