La differenza tra algoritmi hash SHA-1, SHA-2, SHA-256

La differenza tra algoritmi hash SHA-1, SHA-2, SHA-256

Cominciamo spiegando l'abbreviazione dell'algoritmo.

L'algoritmo hash è una funzione matematica che condensa i dati in una dimensione fissa, ad esempio, se prendessimo una frase "Ola ha un gatto" e la eseguissimo attraverso uno speciale algoritmo CRC32, otterremmo l'abbreviazione "b165e001". Esistono molti algoritmi e tutti hanno scopi specifici, alcuni sono migliorati per il tipo di dati, altri per la sicurezza.

Per noi, i più importanti sono gli algoritmi SHA.

SHA - acronimo di Secure Hashing Algorithm - viene utilizzato per la sicurezza crittografica. La premessa più importante di questo algoritmo è che l'hash è irreversibile e unico. Irreversibilità: i dati originali rimarranno al sicuro e sconosciuti. Unicità: due diversi pezzi di dati non possono generare la stessa chiave.

Una firma digitale è estremamente sensibile: qualsiasi modifica al documento cambierà la firma. Se prendessimo la frase "OLA MA KOTA" menzionata in precedenza e la scrivessimo in maiuscolo, otterremmo un'abbreviazione completamente diversa "baa875a6". Un'altra abbreviazione significa che la firma non è più valida.

SHA-1 E SHA-2 sono due versioni dell'algoritmo. Sono diversi in termini di costruzione e lunghezza della punta. SHA-2 è una versione migliorata di SHA-1.

SHA-1 è lungo 160 bit

SHA-2 si presenta in varie lunghezze, molto spesso a 256 bit

Un valore hash maggiore offre una maggiore sicurezza. Il numero di abbreviazioni uniche può essere espresso come un numero, ad esempio per SHA-256 ce ne sono 2 256 possibili combinazioni. 2 256 questo numero enorme supera il numero di granelli di sabbia sulla terra.

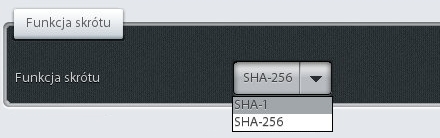

Se il certificato dell'utente è basato su SHA-1 (ed è valido, perché è stato emesso prima del 1 luglio), la firma creata (dopo il 1 luglio) verificata con questo certificato dovrebbe contenere l'abbreviazione del contenuto firmato calcolato con l'algoritmo SHA-2 (non SHA-1). Quindi applicazioni e sistemi IT devono occuparsi non solo di nuovi certificati, ma soprattutto di creare firme e sigilli quando si utilizza l'hash in conformità con SHA-2.

I programmi che installiamo già consentono oggi di eseguire le operazioni di invio e verifica delle firme elettroniche utilizzando la funzione hash SHA-2.

Bastano pochi minuti, chiama o scrivi per saperne di più sulle firme elettroniche qualificate.

Di seguito vengono proposti set per la firma elettronica: