SHA-1, SHA-2, SHA-256 hash ալգորիթմների տարբերությունը

SHA-1, SHA-2, SHA-256 hash ալգորիթմների տարբերությունը

Եկեք սկսենք բացատրել ալգորիթմի կրճատությունը:

Հեշ ալգորիթմը մաթեմատիկական ֆունկցիա է, որը խտացնում է տվյալները ֆիքսված չափի, օրինակ, եթե վերցնենք «Օլան կատու ունի» որևէ նախադասություն և այն անցկացնենք հատուկ CRC32 ալգորիթմի միջոցով, մենք կստանանք «b165e001» հապավումը։ Կան բազմաթիվ ալգորիթմներ, և դրանք բոլորն ունեն հատուկ նպատակներ, որոշները բարելավված են տվյալների տեսակի համար, մյուսները՝ անվտանգության համար:

Մեզ համար ամենակարևորը SHA ալգորիթմներն են:

SHA - նշանակում է Secure Hashing Algorithm - օգտագործվում է գաղտնագրության անվտանգության համար: Այս ալգորիթմի ամենակարևոր նախադրյալն այն է, որ հաշը անշրջելի է և եզակի: Անշրջելիություն. Բնօրինակ տվյալները կմնան անվտանգ և անհայտ: Եզակիություն - տվյալների երկու տարբեր կտորները չեն կարող առաջացնել նույն բանալին:

Թվային ստորագրությունը չափազանց զգայուն է. փաստաթղթի ցանկացած փոփոխություն կփոխի ստորագրությունը: Եթե վերը նշված «OLA MA KOTA» նախադասությունը վերցնեինք ու մեծատառերով գրեինք, ապա բոլորովին այլ «baa875a6» հապավում կստացվեր։ Մեկ այլ հապավումը նշանակում է, որ ստորագրությունն այլևս վավերական չէ։

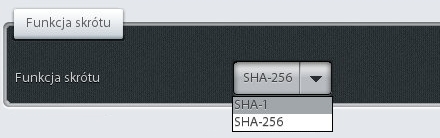

SHA-1- ը և SHA-2- ը ալգորիթմի երկու տարբերակ են: Դրանք տարբեր են շինարարության և բիթի երկարության տեսանկյունից: SHA-2- ը SHA-1- ի բարելավված տարբերակ է:

SHA-1 երկարությունը 160 բիթ է

SHA-2- ը տեղի է ունենում տարբեր երկարություններով, առավել հաճախ ՝ 256 բիթերով

Ավելի մեծ խաշ արժեքը ապահովում է ավելի մեծ անվտանգություն: Եզակի կրճատումների քանակը կարող է արտահայտվել որպես թիվ, օրինակ SHA-256- ի համար կան 2 256 հնարավոր համադրություններ: 2 256 այս հսկայական թիվը գերազանցում է երկրի վրա ավազի հատիկների քանակը:

Եթե օգտագործողի վկայականը հիմնված է SHA-1- ի վրա (և այն վավեր է, քանի որ այն տրվել է մինչև հուլիսի 1-ը), ապա այս վկայագրով հաստատված (հուլիսի 1-ից հետո) ստեղծված ստորագրությունը պետք է պարունակի ստորագրված բովանդակության հապավումը, որը հաշվարկված է SHA-2 ալգորիթմով (ոչ SHA-1): Այսպիսով, ծրագրերն ու ՏՏ համակարգերը պետք է գործ ունենան ոչ միայն նոր սերտիֆիկատների հետ, այլև նախևառաջ ստեղծեն ստորագրություններ և կնիքներ ՝ SHA-2-ին համապատասխան հեշ օգտագործելը:

Մեր տեղադրած ծրագրերն այսօր թույլ են տալիս իրականացնել էլեկտրոնային ստորագրություններ ներկայացնելու և հաստատելու գործողությունները `օգտագործելով SHA-2 հեշ գործառույթը:

Դա տևում է ընդամենը մի քանի րոպե, զանգահարեք կամ գրեք `որակյալ էլեկտրոնային ստորագրությունների մասին ավելին իմանալու համար:

Ստորև առաջարկվում են էլեկտրոնային ստորագրության համար նախատեսված կոմպլեկտներ.