SHA-1, SHA-2, SHA-256 हैश एल्गोरिदम के बीच अंतर

SHA-1, SHA-2, SHA-256 हैश एल्गोरिदम के बीच अंतर

आइए एल्गोरिथ्म संक्षिप्त नाम को समझाते हुए शुरू करते हैं।

हैश एल्गोरिथम एक गणितीय कार्य है जो डेटा को एक निश्चित आकार में संघनित करता है, उदाहरण के लिए यदि हमने कोई वाक्य "ओला के पास एक बिल्ली है" और इसे एक विशेष सीआरसी 32 एल्गोरिथ्म के माध्यम से चलाया तो हमें संक्षिप्त नाम "बी 165e001" मिलेगा। कई एल्गोरिदम हैं और उन सभी के विशिष्ट उद्देश्य हैं, कुछ डेटा प्रकार के लिए बेहतर हैं, अन्य सुरक्षा के लिए हैं।

हमारे लिए, सबसे महत्वपूर्ण SHA एल्गोरिदम हैं।

SHA - का अर्थ है सिक्योर हैशिंग अल्गोरिदम - का उपयोग क्रिप्टोग्राफ़िक सुरक्षा के लिए किया जाता है। इस एल्गोरिथ्म का सबसे महत्वपूर्ण आधार है कि हैश अपरिवर्तनीय और अद्वितीय है। अपरिवर्तनीयता - मूल डेटा सुरक्षित और अज्ञात रहेगा। विशिष्टता - डेटा के दो अलग-अलग टुकड़े एक ही कुंजी उत्पन्न नहीं कर सकते हैं।

एक डिजिटल हस्ताक्षर अत्यंत संवेदनशील होता है - दस्तावेज़ में कोई भी परिवर्तन हस्ताक्षर को बदल देगा। यदि हम उपर्युक्त वाक्य "OLA MA KOTA" लेते हैं और इसे बड़े अक्षरों में लिखते हैं, तो हमें एक पूरी तरह से अलग संक्षिप्त नाम "baa875a6" मिलेगा। एक अन्य संक्षिप्त नाम का अर्थ है कि हस्ताक्षर अब मान्य नहीं है।

SHA-1 और SHA-2 एल्गोरिथ्म के दो संस्करण हैं। वे निर्माण और बिट की लंबाई के मामले में भिन्न हैं। SHA-2, SHA-1 का उन्नत संस्करण है।

SHA-1 160 बिट लंबा है

SHA-2 विभिन्न लंबाई में होता है, सबसे अधिक बार 256 बिट्स में होता है

एक बड़ा हैश मान अधिक सुरक्षा प्रदान करता है। अद्वितीय संक्षिप्तीकरण की संख्या एक संख्या के रूप में व्यक्त की जा सकती है, उदाहरण के लिए SHA-256 के लिए 2 हैं 256 संभव संयोजन। 2 256 यह विशाल संख्या पृथ्वी पर रेत के दानों की संख्या से अधिक है।

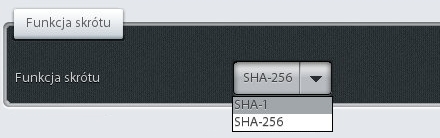

यदि उपयोगकर्ता का प्रमाणपत्र SHA-1 पर आधारित है (और यह मान्य है, क्योंकि यह 1 जुलाई से पहले जारी किया गया था), इस प्रमाण पत्र के साथ सत्यापित किए गए हस्ताक्षर (1 जुलाई के बाद) SHA-2 एल्गोरिथ्म के साथ गणना की गई हस्ताक्षरित सामग्री का संक्षिप्त नाम होना चाहिए (SHA-1 नहीं)। इसलिए एप्लिकेशन और आईटी सिस्टम को न केवल नए प्रमाणपत्रों से निपटना पड़ता है, बल्कि उपरोक्त सभी SHA-2 के अनुसार हैश का उपयोग करते समय हस्ताक्षर और मुहर बनाते हैं।

हमारे द्वारा पहले से इंस्टॉल किए गए प्रोग्राम आज SHA-2 हैश फ़ंक्शन का उपयोग करके इलेक्ट्रॉनिक हस्ताक्षर प्रस्तुत करने और सत्यापित करने के संचालन की अनुमति देते हैं।

यह केवल कुछ मिनट लगते हैं, योग्य इलेक्ट्रॉनिक हस्ताक्षर के बारे में अधिक जानकारी प्राप्त करने के लिए कॉल या लिखते हैं।

इलेक्ट्रॉनिक हस्ताक्षर के लिए प्रस्तावित सेट नीचे दिए गए हैं: