La diferencia entre los algoritmos hash SHA-1, SHA-2, SHA-256

La diferencia entre los algoritmos hash SHA-1, SHA-2, SHA-256

Comencemos explicando la abreviatura del algoritmo.

El algoritmo hash es una función matemática que condensa los datos a un tamaño fijo, por ejemplo, si tomamos cualquier oración "Ola tiene un gato" y la ejecutamos a través de un algoritmo CRC32 especial, obtendríamos la abreviatura "b165e001". Hay muchos algoritmos y todos tienen propósitos específicos, algunos están mejorados por tipo de datos, otros son por seguridad.

Para nosotros, los más importantes son los algoritmos SHA.

SHA, siglas de Secure Hashing Algorithm, se utiliza para la seguridad criptográfica. La premisa más importante de este algoritmo es que el hash es irreversible y único. Irreversibilidad: los datos originales permanecerán seguros y desconocidos. Unicidad: dos datos diferentes no pueden generar la misma clave.

Una firma digital es extremadamente sensible: cualquier cambio en el documento cambiará la firma. Si tomáramos la oración mencionada anteriormente "OLA MA KOTA" y la escribiéramos en mayúsculas, obtendríamos una abreviatura completamente diferente "baa875a6". Otra abreviatura significa que la firma ya no es válida.

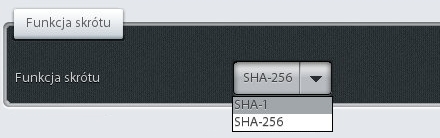

SHA-1 Y SHA-2 son dos versiones del algoritmo. Son diferentes en términos de construcción y longitud de bits. SHA-2 es una versión mejorada de SHA-1.

SHA-1 tiene 160 bits de largo

SHA-2 ocurre en varias longitudes, con mayor frecuencia en 256 bits

Un valor hash más grande proporciona mayor seguridad. El número de abreviaturas únicas se puede expresar como un número, por ejemplo, para SHA-256 hay 2 256 posibles combinaciones. 2 256 Este gran número excede el número de granos de arena en la tierra.

Si el certificado del usuario está basado en SHA-1 (y es válido, porque fue emitido antes del 1 de julio), la firma creada (después del 1 de julio) verificada con este certificado debe contener la abreviatura del contenido firmado calculado con el algoritmo SHA-2 (no SHA-1). Por lo tanto, las aplicaciones y los sistemas de TI deben lidiar no solo con los nuevos certificados, sino que sobre todo crean firmas y sellos cuando se usa el hash de acuerdo con SHA-2.

Los programas que instalamos ya permiten hoy realizar las operaciones de colocación y verificación de firmas electrónicas utilizando la función hash SHA-2.

Solo toma unos minutos, llame o escriba para obtener más información sobre firmas electrónicas calificadas.

A continuación se presentan los conjuntos propuestos para la firma electrónica: